Intrusion detection systems

Intrusione accesso non autorizzato ad un sistema con controllo di accesso

Intrusion detection rilevazione di intrusione

! se non c’è logging di dati, non si può fare intrusion detection

- monitorare e registrare attività di utenti e sistema

- controllare la configurazione di sistema alla ricerca di vulnerabilità e config errate

- valutare integrità di file e sistemi critici

- riconoscere pattern di attacco nel traffico

- identificare attività anormale tramite analisi del traffico

- evidenziare deviazioni attività normale di sistema

Permette di rilevare

- network (trovare gli host nella rete locale)/port (enumeration: testare le porte per trovare servizi in esecusione) scan

- traffico sospetto dovuto a irc bot

- attacchi generati da un host compromesso nella lan

- file o config alterati nei sistemi

- sequenze di system call sospette

- attività anomale registrate da log

time of creation/time of using

Permette di effettuare

- analisi a largo spettro

- analisi specifiche anche a distanza di tempo

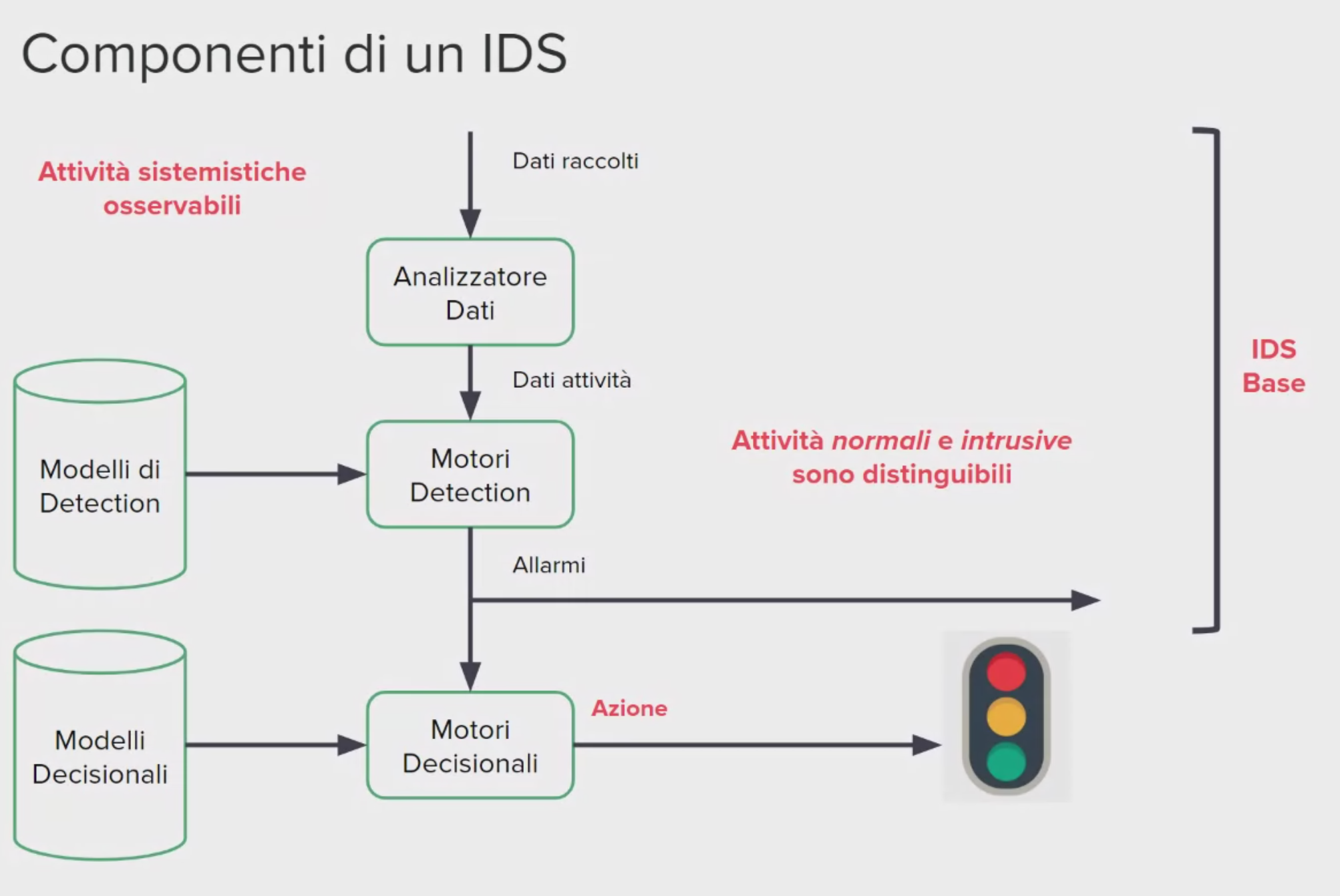

motore decisione: motore sulla detection. ha necessità di avere un proprio modello. Se si riconosce un pattern, si può decidere di bloccare un host verso l’esterno, o completamente

L’ultima riga sarebbe più in un qualcosa altro system

L’ultima riga sarebbe più in un qualcosa altro system

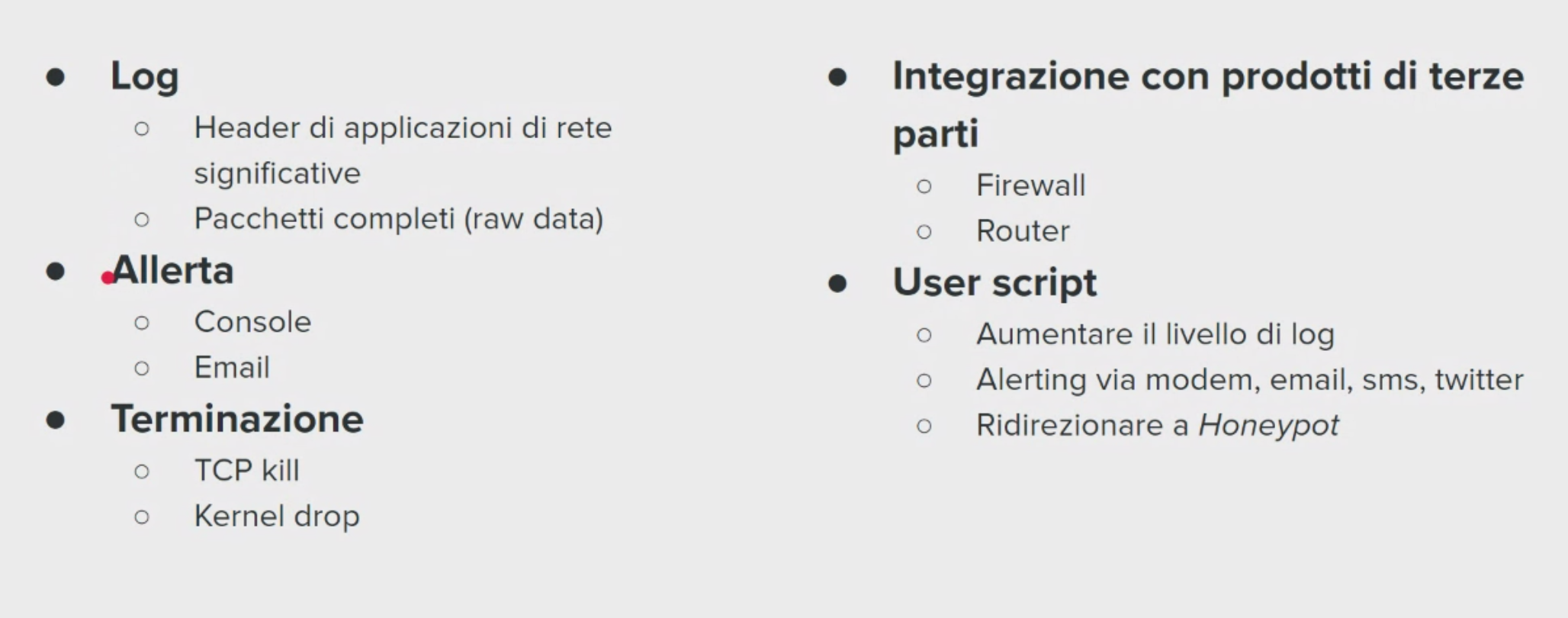

per aumentare IDS, si possono aggiungere altre funzionalità ai servizi base come:

- diverse modalità allerta (sms, notifica ecc)

- diversi tipi di interfaccia (windoes, http, …)

- raccolta informazioni sulla connessione ritenuta a rischio

- filtraggio contenuti

- collaborazione tra sistemi omogenei o eterogenei

problemi prestazioni IDS

- falsi positivi: segnala una attività normale come anomala

- falsi negativi: non segnala l’intrusione

Accuratezza: capacità dell’IDS di rilevare solo le vere anomalie - con falsi positivi diminuisce completezza: di tutte le anomalie quante ne sono state rilevate

accuratezza e completezza vengono inclusi in un indice F-score dive si fa una media armonica, e si ha un range 0-1.

- F-score tendente allo zero: non è in grado di rilevare anomalie, e quelle che rileva non sono anomalie

- tedente a 1: falsi positivi e falsi negativi sono molto bassi

1 è utopico, perchè sarbebe in grado di rilevare TUTTE le anomalie e quelle rilevate sono effettiamente anomalie

Valutazione algoritmica

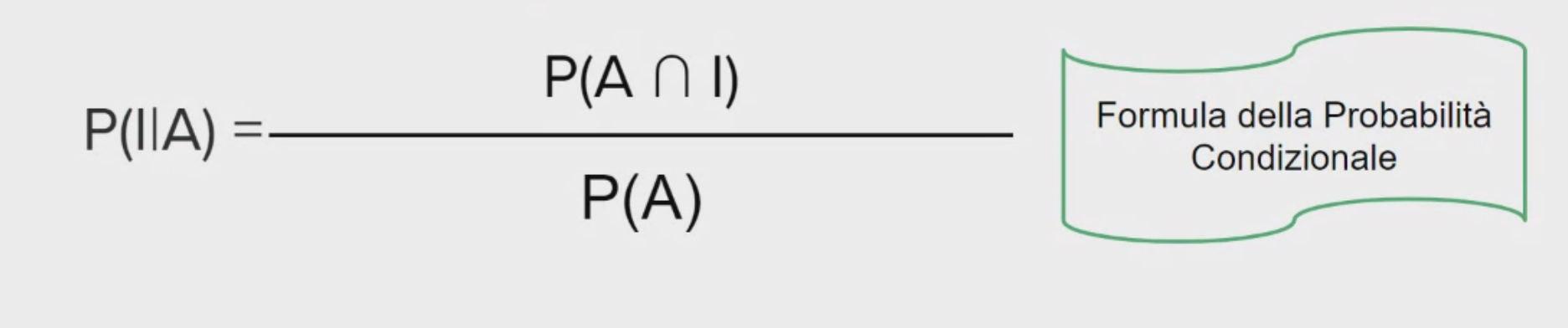

Allarme A Intrusione I Probablisità che un allarme sia dovuto ad una intrusione: P(A|I) non detection falsi positivi: P(notA|I) falsi allarmi: P(A|notI)

valutazione sistemistica

- alte prestazioni

- scalabilità

- elevata resistenza agli attacchi

Caratteristiche di IDS

- metodi di rilevamento

- signature-based

- anomaly detection

- obiettivo

- host intrusion - attività di sistema

- network intrusion - attività di rete

- tempo di rilevamento

- offline registrazione dei log e analisi a posteriori

- online registrazione e analisi circa in live

- tipo di reazione

- passiva (solo alert)

- attiva: reazioni a livello di rete o sistema

- localizzazione

- a livello di rete

- a livello di host

- modalità analisi

- stateless

- stateful

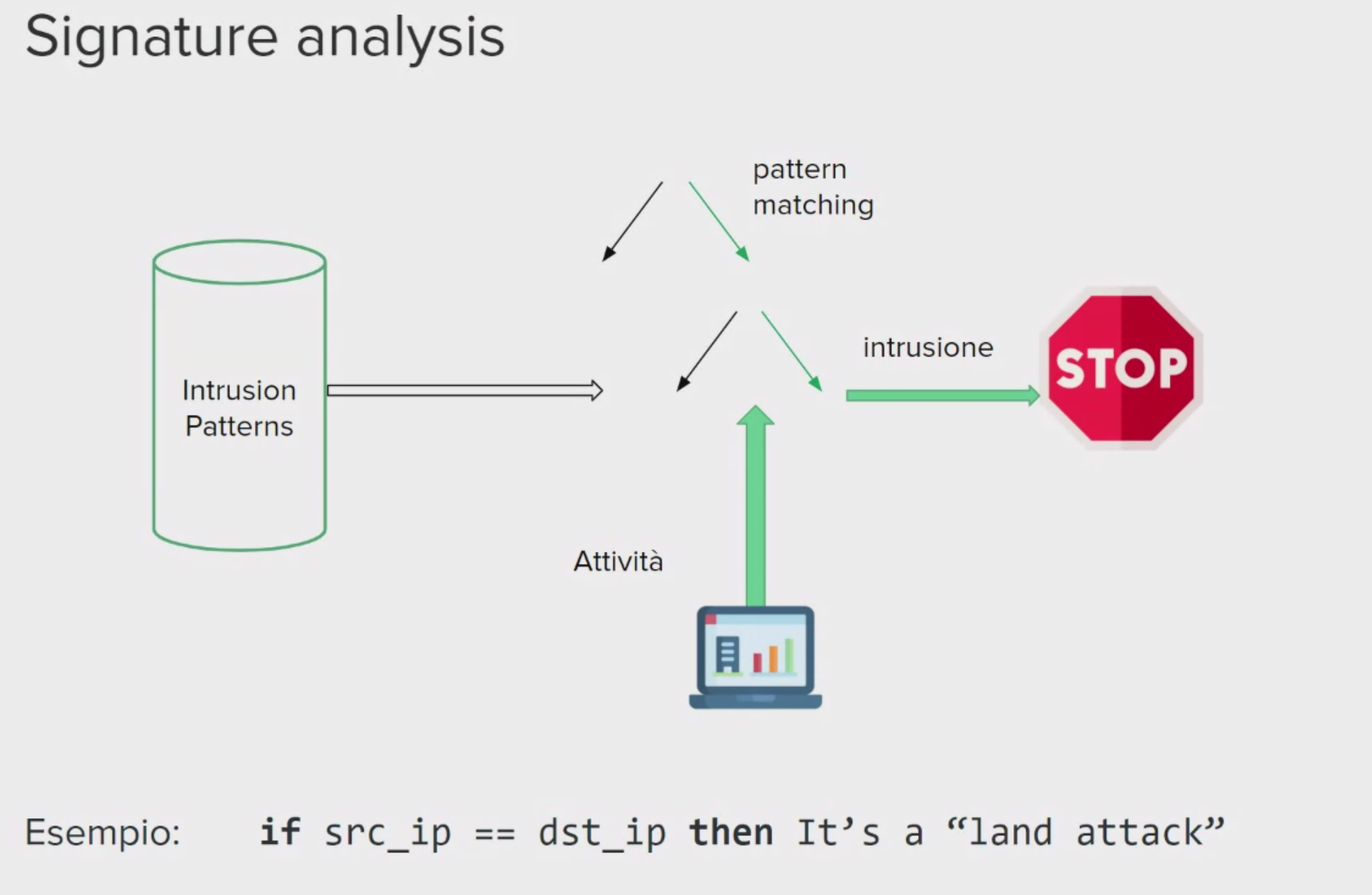

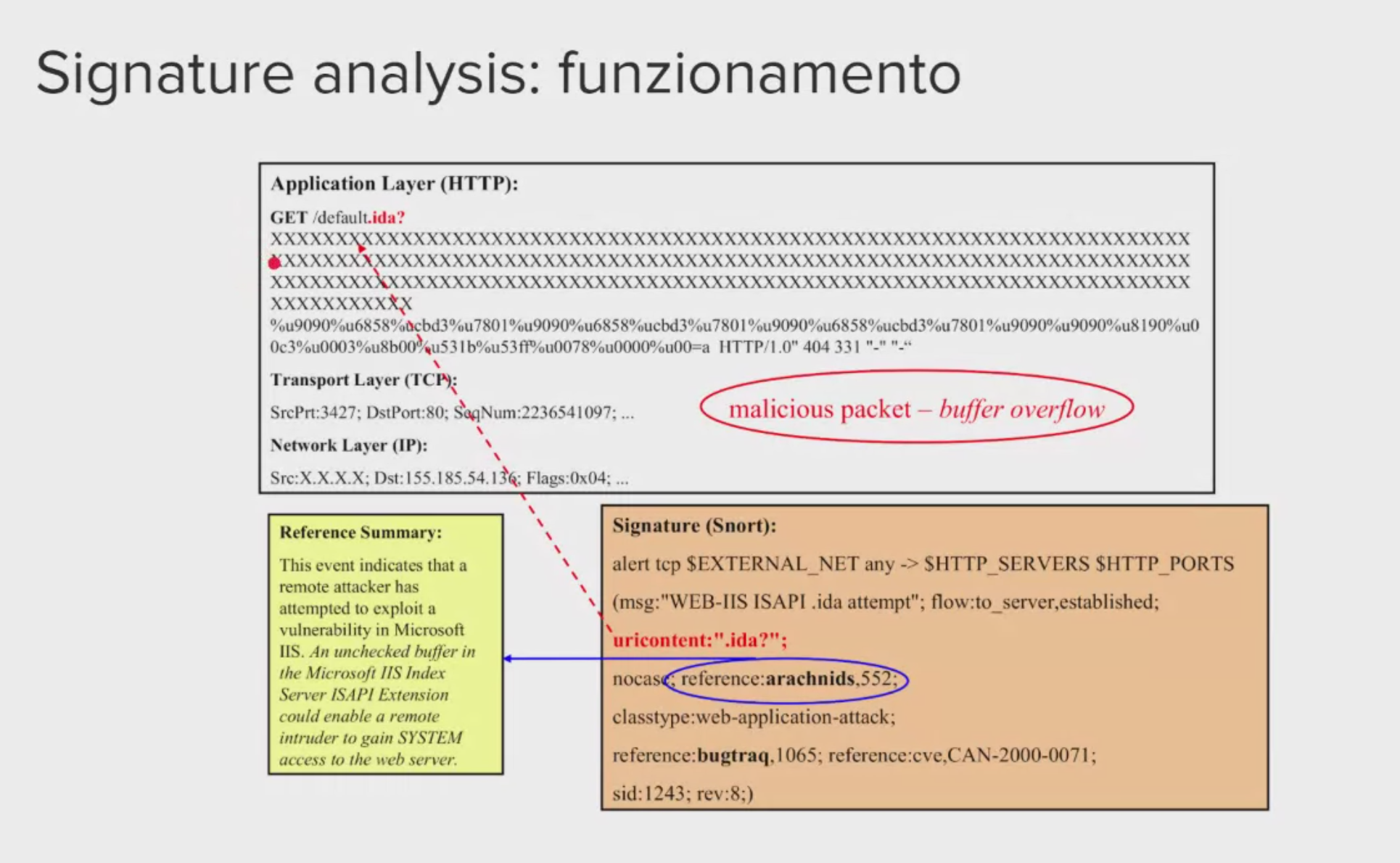

signature based - misuse detection

comportamento basao sull’assunto che gli attacchi possono essere individuati ricercando pattern specifici. tutte le anomalie sono attacchi

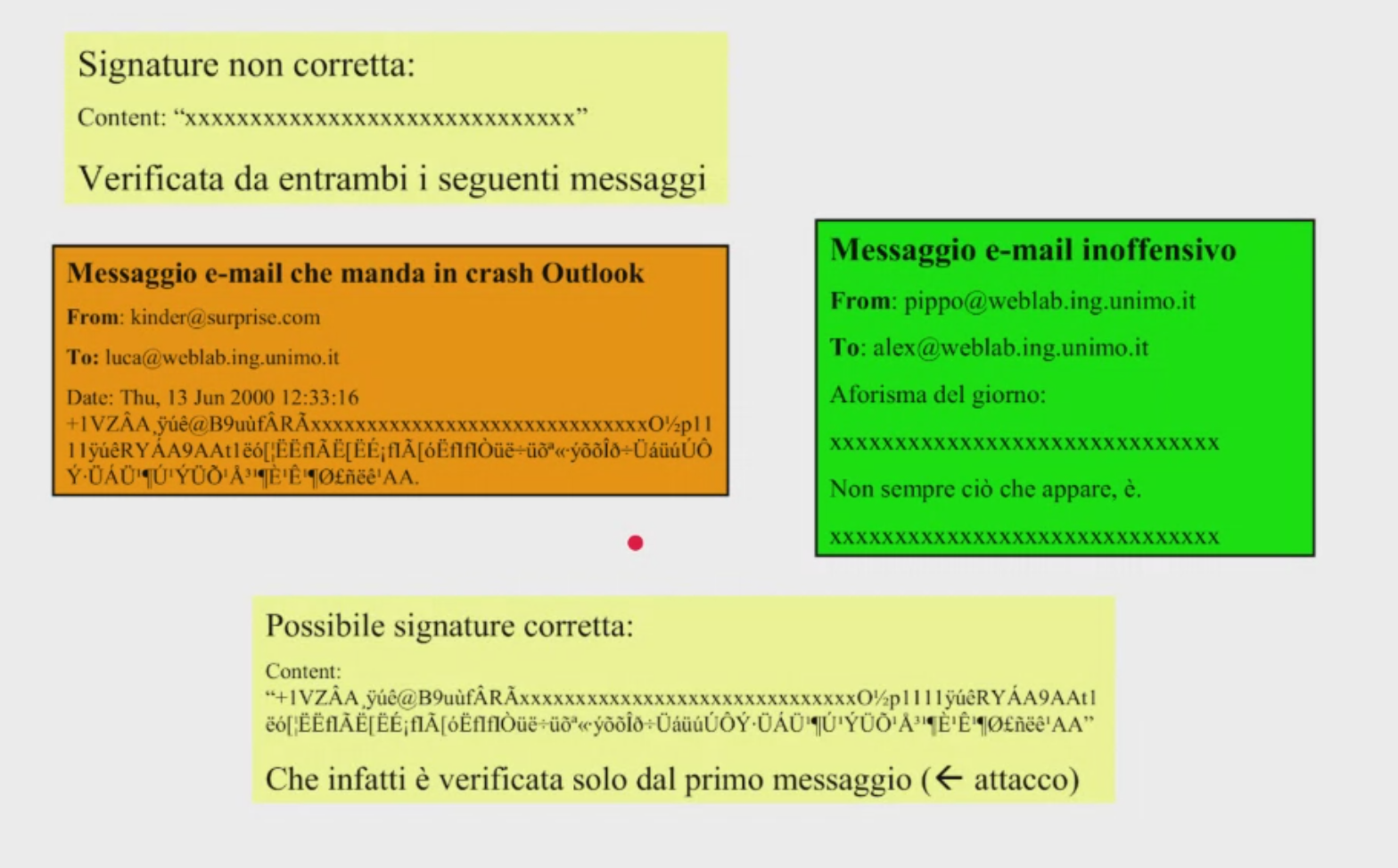

pro: molto accurati. Falsi positivi sono eccezioni (signature deboli o lasche). veloci perchè devono solo controllare alcuni pattern. simile a antivirus (deve aggiornare database signature)

contro: se non si conosce la signature dell’attacco non c’è modo di rilevarlo. permutazione dello stesso attacco genera falsi negativi (⇒ parecchia manutenzione). orientata al pacchetto (se è spezzata su due pacchetti non viene riconosciuta).

La variante stateful, per il problema dei pacchetti, potrebeb funzionare, ma pesa molto di più.

falsi positivi:

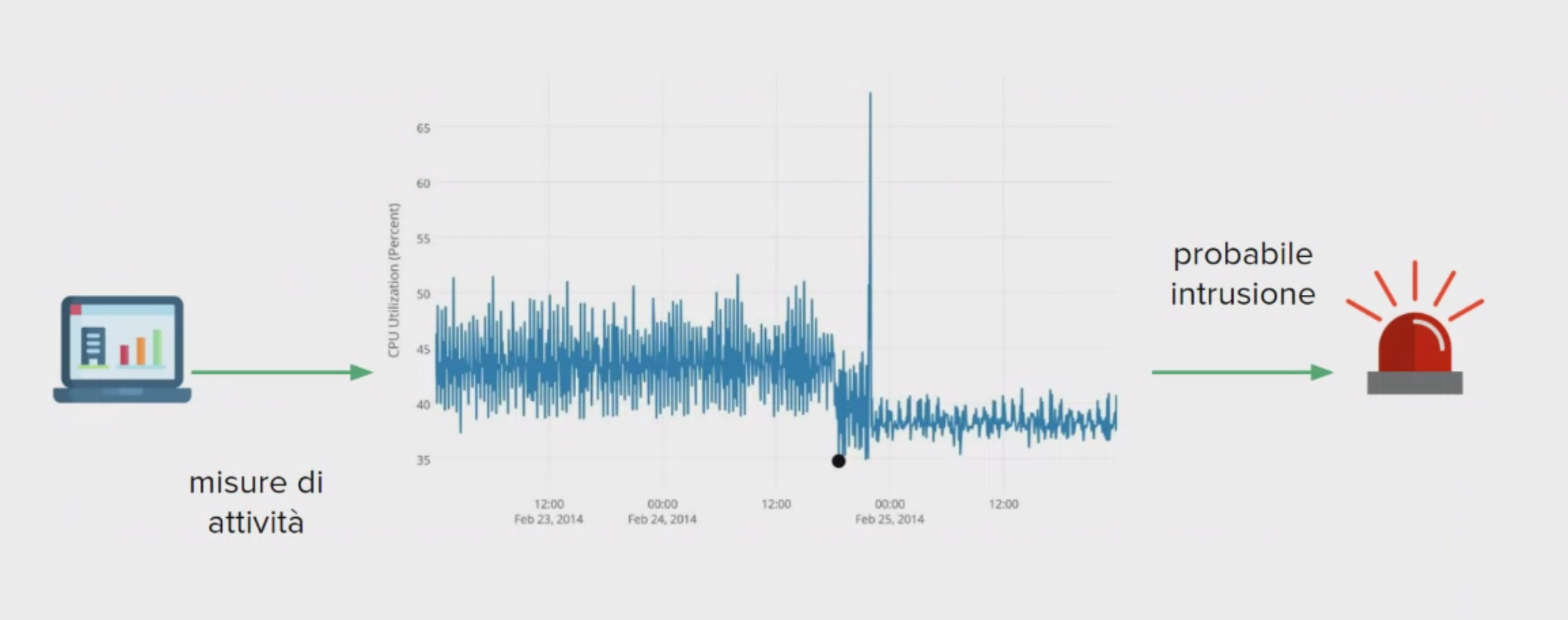

statistical analysis - anomaly detection

operano definendo il normale comportamento del sistema cercando le deviazioni sostanziali da esso. gli attacchi sono un sottoinsieme delle anomalie

pro: riconosce una famiglia di attacchi (nuovi o modificati) tramite self-leaerning. Scarso overhead sul sistema (gran parte del lavoro fatto in fase di progetto)

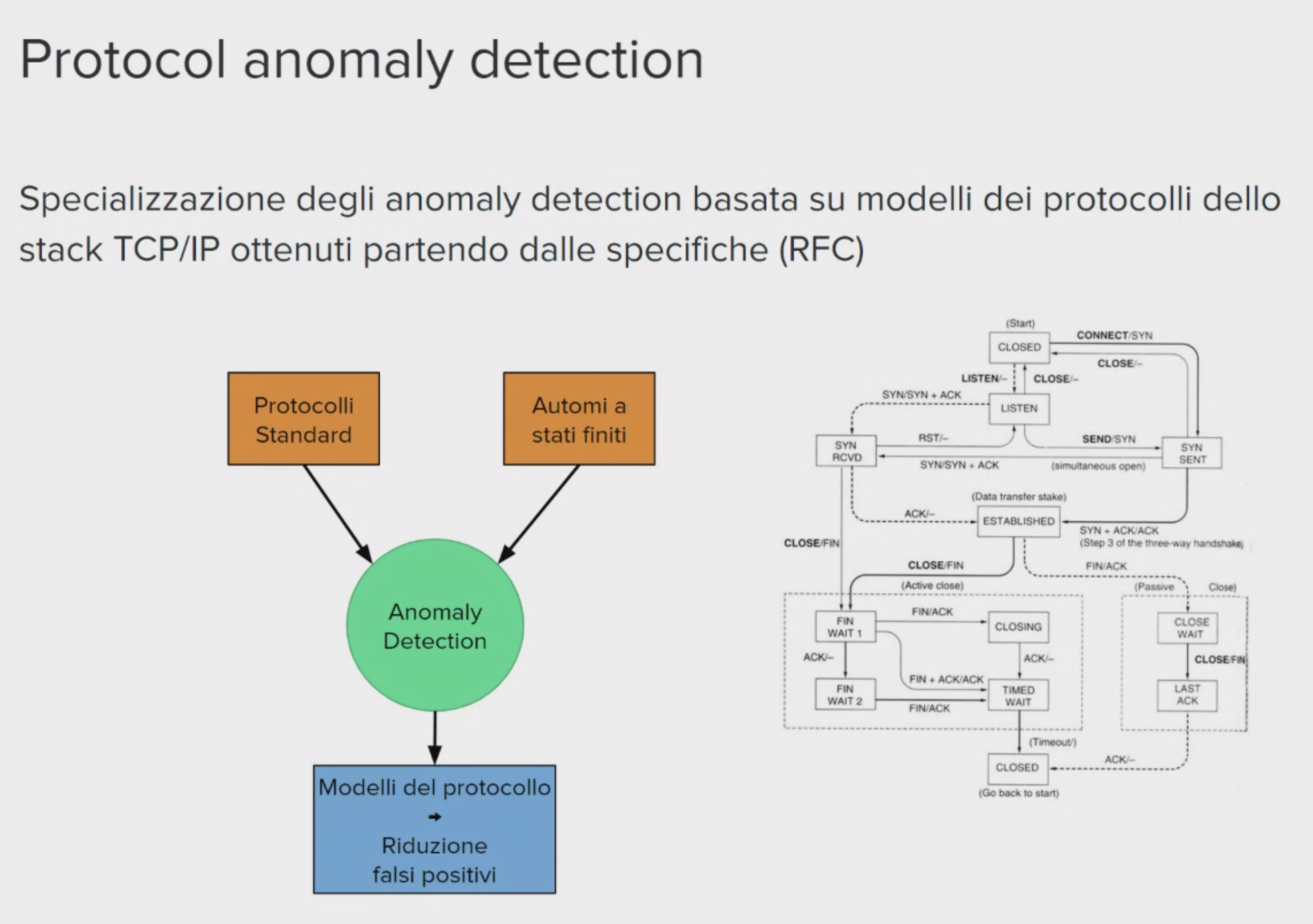

protocol anomaly detection

automa a stati finiti.

stetful inspection è molto meglio della stateless, ma è molto più onerosa.

reattività:

- passive: tutto quello che avviene non comporta una reazione. Cattura del traffico e del pacchetto fatta per individuare errori. Se si trova un attacco non viene fatto nulla

- active: c’è del traffico di rete anomalo dall’esterno, si chiude la porta dalla quale passa il traffico, ecc. si tamponano i problemi. Non ha senso nel caso ci sia una analisi offline.

honeypot: macchina volutamente vulnerabile visibile all’esterno. Non si prende alcuna contromusira, ma si monitora l’attività.

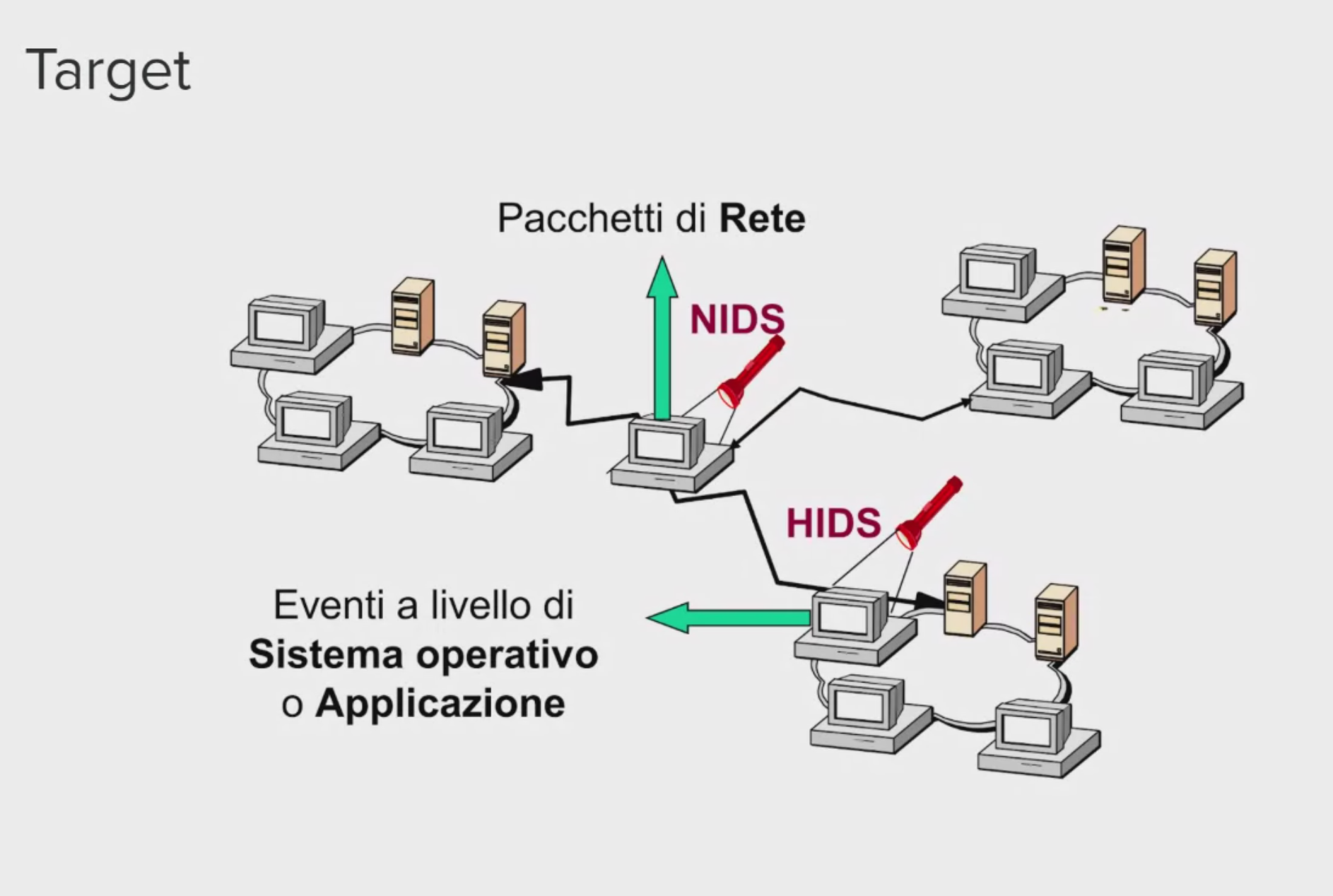

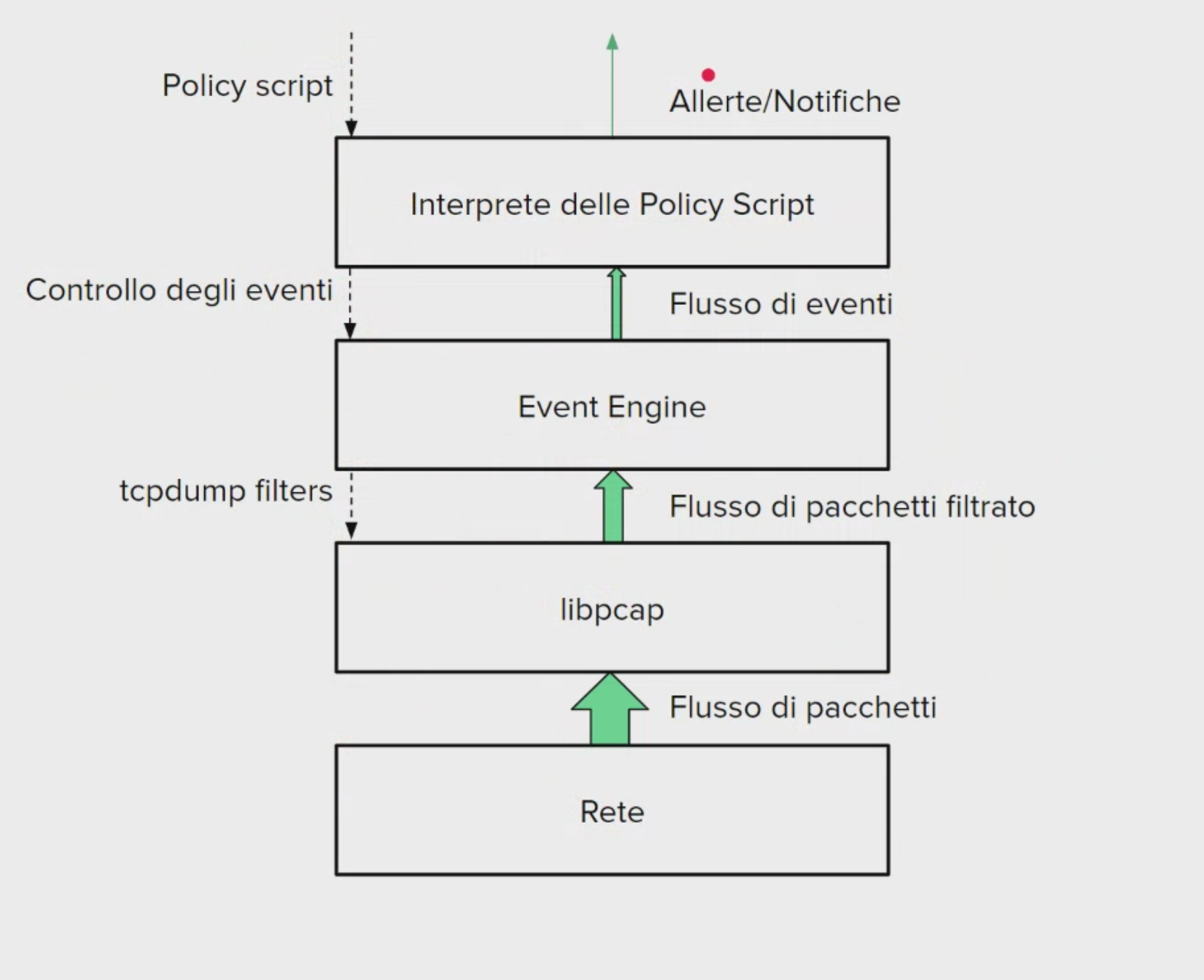

network intrusion detection system

catturano il traffico usando interfacce in modalità promiscua. anche diversi nisd nella rete.

NIDS non si trova ad un endpoint della comunicazione, quindi il traffico cifrato non può essere analizzato

FIREWALL != NIDS firewall fa filtering attivo, e in caso blocca. NIDS fa filtering passivo, e in caso non succede nulla se c’è una notifica/allarme.

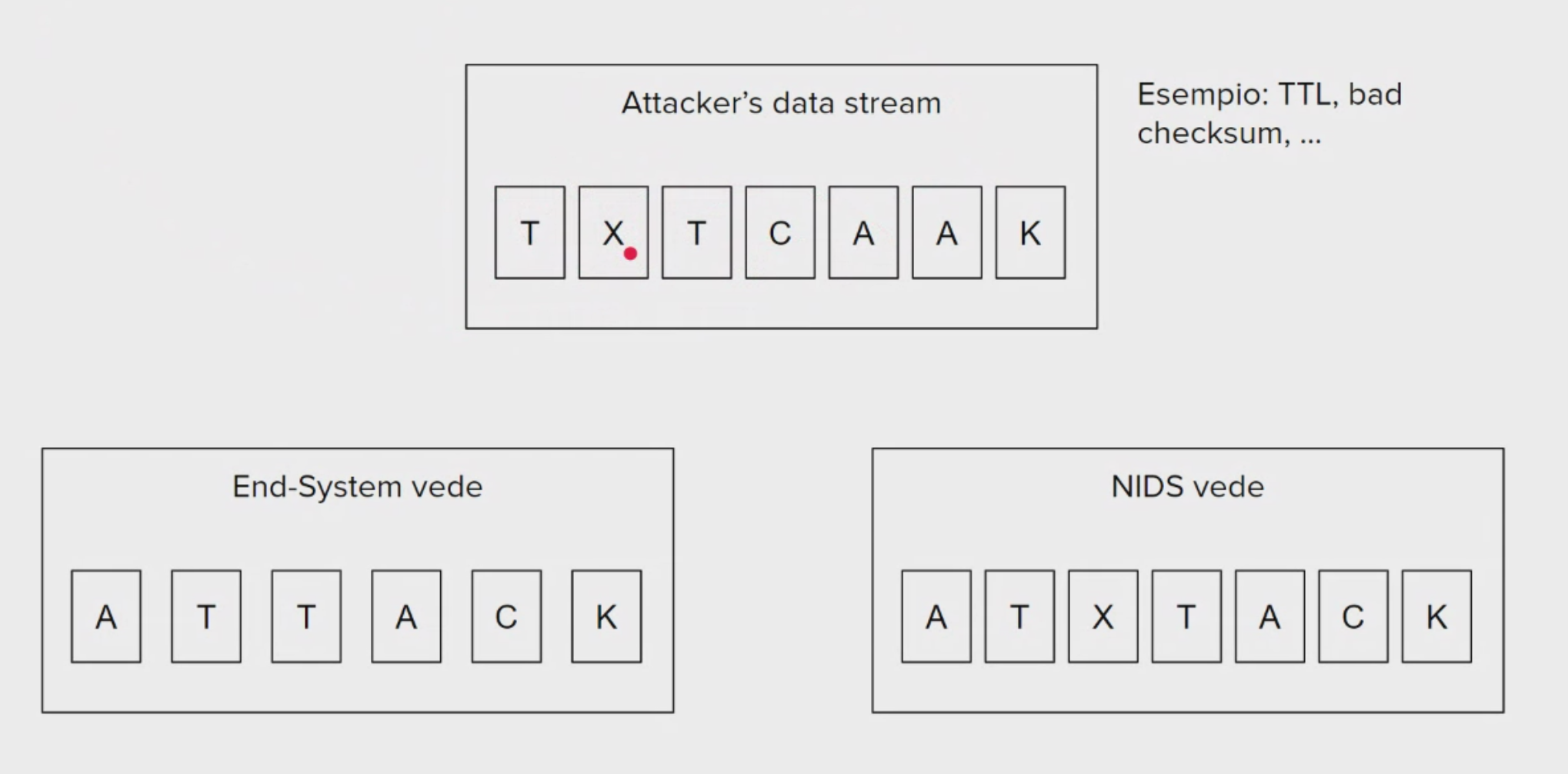

come eludere NIDS

stateless analysis → si può segmentare il pacchetto, magari mandando dati differenti, per creare una signature di attacco non riconosciuta una volta ricomposto, giocando con i time to live. Con un time to live basso si possono perdere alcuni pacchetti, in modo da ricostruire un pattern di attacco solo all’endpoint!

Attacchi dos: si riempie la memoria del nisd, e tutto quello che passa dopo non verrà monitorato

nisd: correla anche attacchi a più macchine NON si installa su un server che espone all’esterno un servizio anche per salvare risorse.

snort: open source https://www.snort.org/

HIDS

Leggero e meno resource consuming, per monitorare eventi all’interno dell’host. solo alcune risorse dell’host.

completamnrte isolato dalla rete. vede solo quello che raggiunge l’host.

contro:

- isolato dalla rete e quindi non si rileva sovraccarichi su devices (se colpiti si è colpiti). non si possono correlare attività che hanno come target numerosi host+

- dipendenti dalla piattafomra

- ritardo di rilevazione (accesso limitato delle risorse per non sovraccaricare il sistema)

Operational IDS - Honeypot

effettuano l’analisi in funzione dei comortamenti anomali honeypot: trappola: vulnerabilità visibili e appetibili, quindi l’attaccante la attaccherà, e si possono capire le tattiche ecc. Se implementata bene ha vita breve. estremamente isolato dalla rete anche sottorete. deve essere qualcosa che possiamo monitorare per bene. l’attaccante se ne accorge quando si è già tracciato l’attaccante. modello per tracciare l’attaccante.